White Paper: Segurança

Monitoramento de rede como componente essencial no conceito da segurança de TI

Introdução

De acordo com pesquisa realizada pela Paessler AG, futuramente as empresas pretendem se proteger melhor contra ameaças cibernéticas e outros perigos. Aproximadamente 1.200 usuários foram questionados sobre como utilizam o software PRTG Network Monitor da Paessler. O resultado da pesquisa demonstra que cerca de 75% deles consideram a ferramenta como um componente essencial de segurança para a sua rede. Este whitepaper analisa o papel desempenhado pelo monitoramento de rede como instância de segurança adicional em uma rede corporativa, explica onde os desafios se encontram e como eles podem ser resolvidos.

Situação Atual

Segurança de TI em todo o mundo

Estudos sobre segurança de TI demonstram que as empresas ainda têm muito trabalho a fazer na implementação de medidas preventivas de segurança. Além disso, os criminosos cibernéticos estão constantemente desenvolvendo ameaças digitais mais inteligentes, que podem ser ativadas de diferentes maneiras. Um estudo de 2013, realizado pela 41st Parameter, descobriu que dois terços dos usuários da internet já foram vítimas de crime cibernético, com mais de 1,5 milhão de novas vítimas todo dia.

www.the41st.com/buzz/announcements/41st-parameter-reveals-top-five-cyber-crime-threats-facing-global-financial

O uso de dispositivos móveis também representa uma grande ameaça para a segurança de TI das empresas. De acordo com o The Trusted Mobility Index (Índice de Mobilidade Confiável), pesquisa realizada com 4.000 participantes nos EUA, Reino Unido, Alemanha, China e Japão, revelou que 41% dos entrevistados que utilizam um dispositivo móvel pessoal para o trabalho fazem isso sem a permissão do empregador, e um terço dos profissionais de TI disse que sua empresa já tinha sofrido uma ameaça à segurança relacionada com dispositivos móveis.

www.cultofmac.com/166298/most-companies-dont-have-mobile-security-covered-as-well-as-the-think/

De acordo com dados do Instituto Ponemon, violações de segurança custam, em média, 7,2 milhões de dólares às empresas por incidente, um número que tem subido constantemente nos últimos anos. Cerca de 85% de todas as empresas norte-americanas já

passaram por uma ou mais violações de dados, e dessas mais de um terço ainda não possui um processo formal para lidar com uma possível próxima violação.

www.bloomberg.com/news/2011-03-08/security-breach-costs-climb-7-to-7-2-million-per-incident.html

www.darkreading.com/attacks-breaches/many-hacked-businesses-remain-unprepared/240153520

De acordo com algumas estimativas, os danos globais causados pelo crime cibernético podem gerar despesas de até um trilhão de dólares. É por isso que hoje em dia as empresas devem colocar uma prioridade muito maior na proteção de sua infraestrutura de TI.

www.zdnet.com/news/cybercrime-cost-1-trillion-last-year-study/264762

Protegendo sistemas de TI

Muitas empresas pensam que sua infraestrutura de TI está devidamente protegida apenas com um firewall e um antivírus atual de funcionamento confiável. No entanto, os hackers estão constantemente desenvolvendo métodos cada vez mais profissionais para obter acesso a computadores ou servidores de empresas. Cavalos de Troia, worms, entre outros, uma vez infiltrados muitas vezes só são reconhecidos por programas de segurança quando infelizmente já é tarde demais. Porque assim que as pragas cibernéticas obtêm acesso a um computador da rede da empresa, normalmente é apenas uma questão de tempo até que eles comprometam todo o sistema. As consequências são, entre outras, perdas ou manipulações de dados, abuso da capacidade dos computadores para fins criminosos. Se os sistemas internos da empresa forem afetados por uma infestação de malware (software malicioso), tanto as comunicações de negócio importantes entre as diferentes locações da empresa como o processamento de pedidos e correspondências com o cliente não poderão mais ser efetuados. O administrador é confrontado com uma procura complicada e vagarosa pelas razões exatas para a falha do sistema empresarial. Quais são as partes do sistema de segurança que caíram? Quais áreas ou componentes foram atacados pelos malwares? Há, talvez, outras razões para a falha de determinados sistemas individuais?

A fim de evitar tais tipos de incidentes, ou para torná-los o mais improvável possível, a infraestrutura completa de TI deve ser protegida. Para isso, as empresas precisam de um conceito geral de segurança de TI. Este conceito inclui muitas vezes, além do antivírus e do firewall, o uso de software de criptografia, software de segurança de dados, filtragem de conteúdo, scanner de portas e outras ferramentas de defesa. No entanto, para garantir a proteção completa da rede, um monitoramento de rede como instância de proteção complementar não deve faltar no planejamento e implementação do conceito de segurança. A atuação direcionada desta solução pode aumentar significativamente o nível de segurança do ambiente de TI da empresa.

Sistema de alerta preventivo na rede

Uma solução de monitoramento de rede serve, basicamente, para manter uma vista geral em toda a infraestrutura de TI com todos seus dispositivos e sistemas. Em princípio, os administradores podem monitorar qualquer coisa que possua uma interface definida

e possam fornecer informações sobre o seu próprio estado através de um protocolo padrão. O software de monitoramento só precisa entrar em contato com um dispositivo ou serviço através do endereço IP e, em seguida, já é possível consultar o estado atual do dispositivo. Assim, o gerente de TI é capaz de manter o controle sobre o estado de praticamente qualquer área de sua infraestrutura de TI sem interrupções e a qualquer hora. O objetivo é alcançar a disponibilidade máxima e o melhor desempenho da rede. Para isso, o sistema de monitoramento da rede tem que cobrir três diferentes aspectos de segurança:

- o monitoramento dos sistemas de segurança em questão;

- a identificação de eventos incomuns;

- a verificação dos parâmetros do ambiente local.

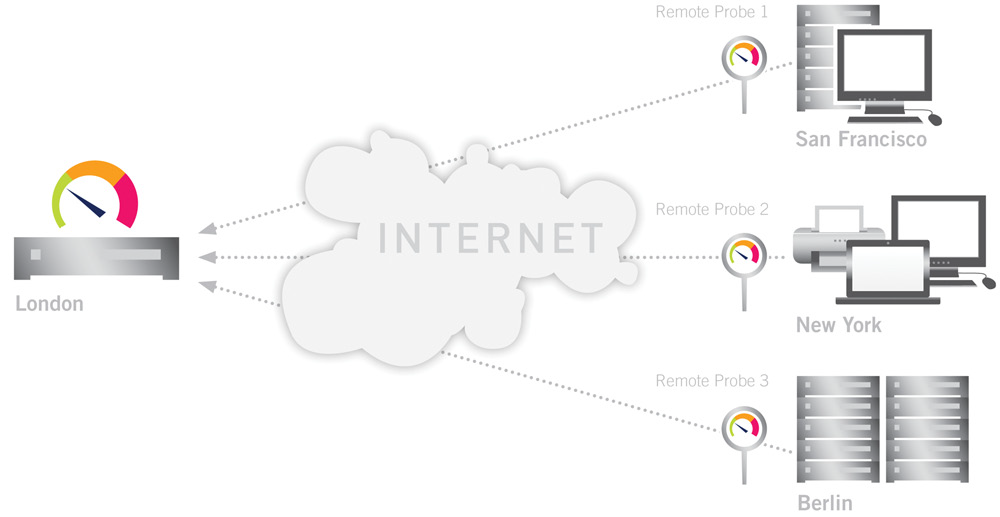

Empresas com diferentes filiais podem efetivamente observar toda sua rede distribuída através do uso de «remote probes» (sondas remotas) em todas as três categorias, a partir de um ponto central. Tal «sonda» é um pequeno programa de software, que monitora

uma rede remota de dentro para fora e envia os dados do monitoramento diretamente para o servidor de dados central. Um software de monitoramento de rede adequado monitora, desta forma, todos os componentes da rede, tanto na sede como nas filiais de uma corporação. Para tal, os chamados «sensores» são configurados para monitorar os diferentes parâmetros de todos os dispositivos e conexões da rede. A partir de uma localização central, o administrador pode então vigiar toda a rede numa olhada só.

FIGURA: Monitorando diferentes locais com sondas remotas

Se o software de monitoramento detectar uma falha ou uma atividade incomum, ele envia imediatamente um alerta por SMS ou e-mail para o administrador do sistema. Assim, os gerentes de TI, onde quer que estejam, estão sempre bem informados sobre todas as ocorrências atuais e podem reagir rapidamente a elas em qualquer lugar. O sistema de alerta preventivo da solução de monitoramento é baseado em limites adequadamente definidos. Se esses limites forem excedidos, o software aciona um alarme. Através da interface web ou através de um aplicativo de smartphone, o administrador tem a possibilidade de se manter conectado permanentemente com a instalação de monitoramento e verificar os alarmes imediatamente. Com base nos dados do monitoramento em tempo real, ele pode calcular diretamente a extensão do problema e imediatamente tomar as medidas adequadas.

Monitorar os aspectos de segurança

Mecanismo de resposta rápida é o que gerentes de TI desejam ter também contra ataques potenciais de malware. Caso as soluções antivírus e firewalls instaladas descubram esses ataques tarde demais, os efeitos causados pelas pragas cibernéticas já podem ter paralisado todo o funcionamento da empresa. Nesse caso, os administradores só podem reagir e corrigir o problema após o evento, ao invés de serem pró-ativos e prevenir tais situações. Isso demonstra que apenas o firewall e o programa antivírus, sozinhos, nem sempre são suficientes para assegurar uma «segurança global» da rede. Se as empresas incorporarem uma solução de monitoramento de rede no seu conceito de segurança, possíveis danos à rede corporativa podem ser detectados com antecedência.

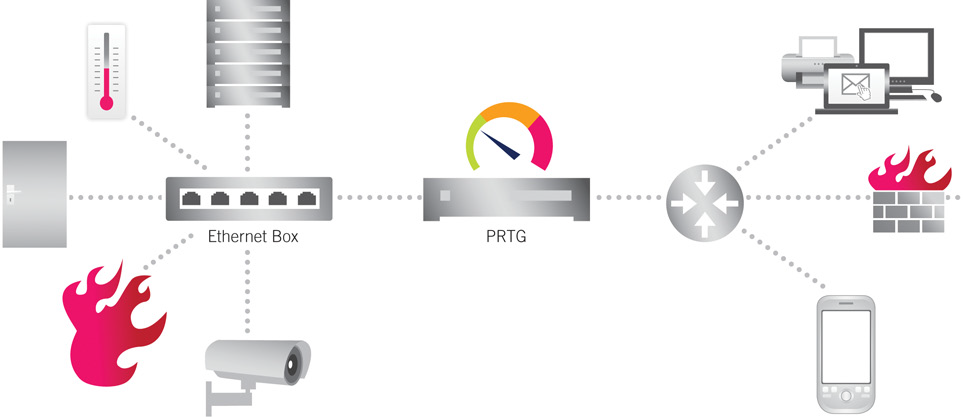

FIGURA: Tornar possivel a segurança em toda a rede

Verifique o firewall e o antivírus em uma base regular

Uma tarefa importante de uma solução de monitoramento de rede consiste em verificar o estado de funcionamento dos sistemas de segurança existentes, tais como firewalls e programas antivírus. Isso inclui, por exemplo, um monitoramento contínuo e detalhado dos dados sobre o desempenho e o estado do firewall. Se eles não funcionarem corretamente, o risco de uma infestação de malware na rede aumenta. Esses ataques „maléficos“ podem, como consequência, levar a CPU a executar programas descoordenadamente de uma só vez ou abrir portas, que não deveriam ser abertas. Para evitar que isso aconteça, os administradores são informados a tempo sobre quaisquer alterações no firewall.

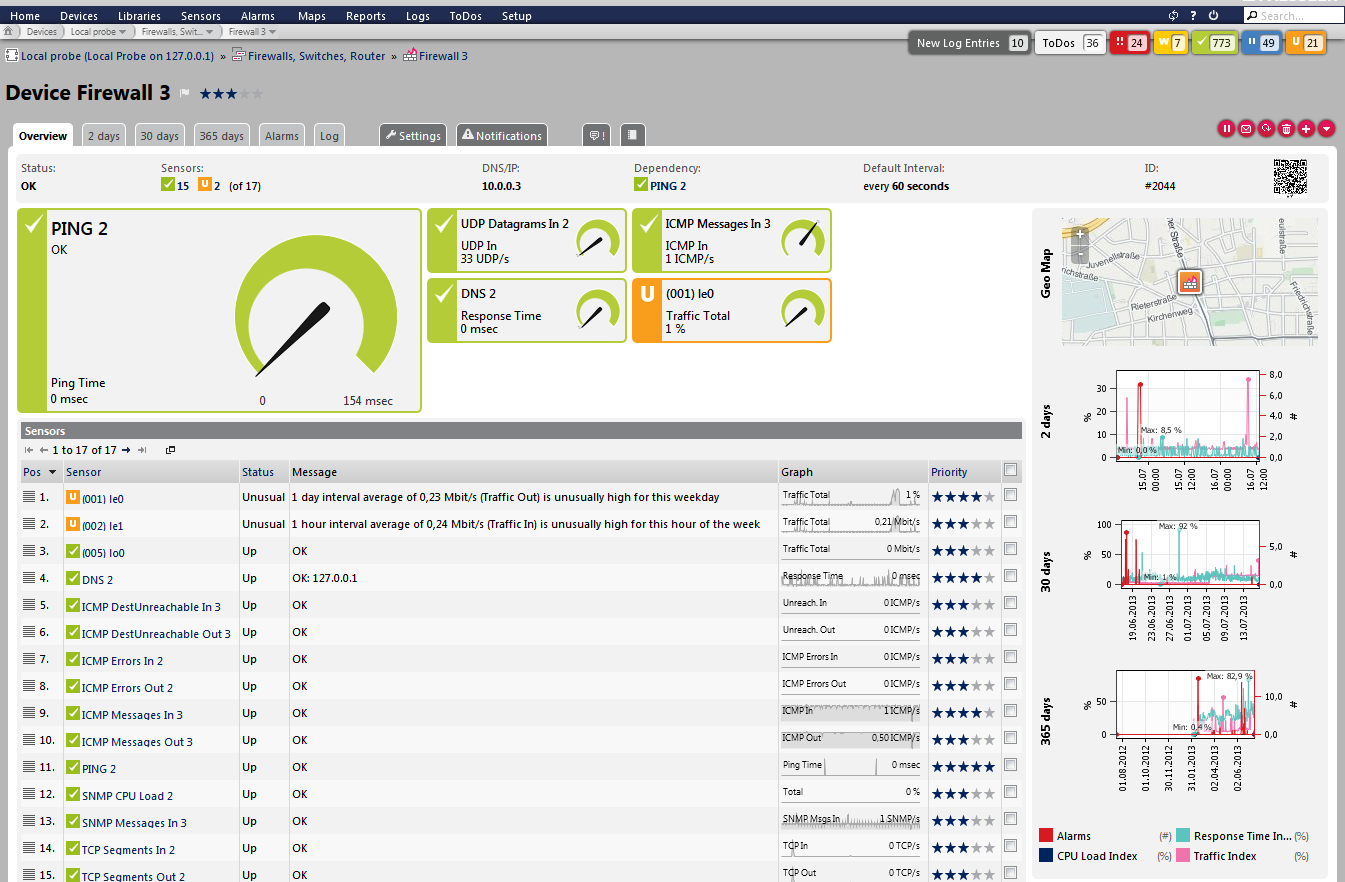

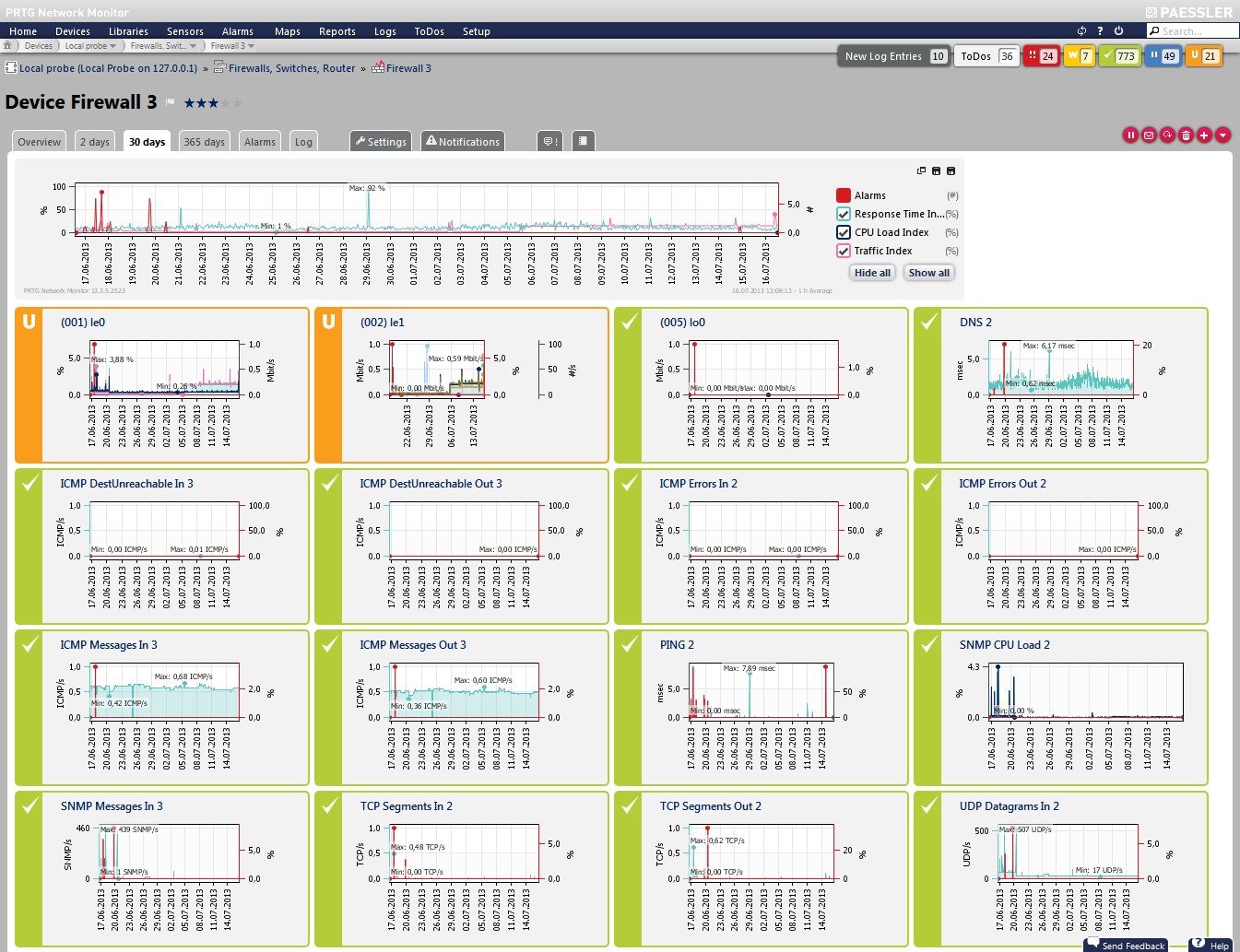

FIGURA: O software monitora o estado do firewall

Verificar parâmetros físicos locais

Uma solução de monitoramento de rede também ajuda o administrador a medir a largura de banda das linhas alugadas, conexões ou dispositivos de rede (roteadores, interruptores), etc. Com o monitoramento detalhado do uso da largura de banda, ataques de malware também podem ser detectados indiretamente. Os sintomas e sinais incluem, por exemplo, tempos de resposta lentos das aplicações e websites. Uma das causas pode ser um programa de malware, que exige uma grande parte da largura de banda para si mesmo. Para determinar essas irregularidades, o software de monitoramento verifica vários endereços IP, números de portas, protocolos, usando packet sniffing (farejamento de pacotes) ou por meio de sensores de fluxo. Esses sensores XFlow coletam e encaminham os dados imediatamente para software de monitoramento para análise. Com isso, o administrador pode examinar os dados rapidamente e, portanto, identificar a tempo possíveis problemas e tomar as medidas necessárias para resolvê-los de antemão. Esse tipo de monitoramento da largura de banda é especialmente apropriado para redes com um tráfego muito elevado. Se o uso da largura de banda exceder o limite especificado ou, caso ele se desviar fortemente da média e das variações de costume, isso indica influências ou atividades incomuns como, por exemplo, ataques de malware. Neste caso, o administrador poderá verificar com seu software de monitoramento qual endereço IP, conexão ou protocolo está usando mais largura de banda e, assim, reagir de forma adequada.

Gargalos de largura de banda como um indicador de problema

Além de tudo isso, o monitoramento ainda contribui para a segurança do edifício, pois permite o monitoramento das influências físicas ambientais e locais. Dispositivos especiais com sensores de fumaça e de formação de gases alertam a tempo sobre, por

exemplo, incêndios ou incidentes semelhantes. Fora isso, sensores de fechamento localizados no edifício podem ser configurados para enviar um alarme se as portas, janelas ou armários de servidores estiverem destrancadas. Gerentes de TI com hardware apropriado podem medir também a tensão e transmitir esses valores para o software de monitoramento de rede que, por sua vez, detectam flutuações no fornecimento de energia e informam o administrador. Devido às muitas opções de monitoramento, a equipe de TI sabe a qualquer momento se a sua rede está funcionando em um ambiente seguro ou se algo precisa ser alterado a curto, médio ou longo prazo.

Avaliar os resultados

Soluções de monitoramento de rede de alta qualidade avaliam todos os dados de monitoramento em relatórios e os reproduzem claramente em diversos gráficos ou paineis. Os relatórios gerados pelo software resumem os valores identificados de componentes e sistemas individuais em indicadores de fácil compreensão. Não apenas as atividades de um firewall e antivírus são enviadas para o administrador em forma de relatório: ele também recebe os parâmetros do desempenho, tais como o uso atual de CPU e RAM de todos os servidores e computadores. A disponibilidade de todos os dispositivos da rede também fica bem clara para os gerentes de TI. O relatório ainda contém todas as tendências significativas sobre o uso da rede e da largura de banda. Se necessário, o administrador poderá fazer comparações de dados atuais e históricos, em diferentes situações. Se os valores atuais forem piores do que no período comparado, isso obviamente indica uma clara necessidade de melhoria. Com a ajuda da análise automática de dados de monitoramento, o administrador pode verificar se há comportamento semelhante de diferentes sensores e, assim, identificar relações até então desconhecidas entre os componentes individuais de rede. A análise de dados históricos, bem como a identificação de sensores com padrões de comportamento semelhantes, são especialmente úteis para estudos comparativos em redes complexas de modo a averiguar a carga de utilização exata e o tipo de uso e da rede para, com isso, fechar brechas potenciais de segurança.

FIGURA: Gráficos ajudam a avaliar os resultados do monitoramento

Resumo

Somente um conceito de segurança que englobe todos os departamentos e áreas pode proporcionar uma proteção adequada às empresas dentro da gestão de riscos. O monitoramento de rede atua aqui como um componente estratégico adicional no conceito de

segurança de TI. Esse conceito tem de ir além do simples uso de firewalls e antivírus, pois, para estar o mais seguro possível - de modo que toda a rede da empresa esteja eficientemente protegida contra ataques de malware ou quedas de sistema, todas as áreas de TI devem ser monitoradas. Dessa forma, a identificação de tendências e desenvolvimentos é um fator chave para detectar ameaças iminentes. Um software de monitoramento de rede assume, então, a função de sistema de alerta preventivo. Com isso, ele se torna uma extensão eficaz do conceito de segurança e ajuda a criar a proteção e o controle desejados pela empresa.